Apache WEBサーバ

2.4系はアクセス制限の指定方法が変更になっていますので注意が必要です。

- 指定したディレクトリがForbiddenになる。

-

2.2系までの指定方法例

<Directory "/home/www">

Order allow,deny

Allow from all

</Directory>

2.4系以降の指定方法例

<Directory "/home/www">

Require all granted

</Directory>

- IPアドレスで制御したい場合

-

2.2系までの指定方法例

<Directory "/home/www">

Order allow,deny

Allow from 192.168.0.0/24

</Directory>

2.4系以降の指定方法例

<Directory "/home/www">

Require ip 192.168.0.0/24

</Directory>

- Basic認証

-

2.2系までの指定方法例

AuthType Basic

AuthUserFile conf.d/htpasswd

AuthName "Require Auth"

require valid-user

satisfy any

2.4系以降の指定方法例

AuthType Basic

AuthUserFile conf.d/htpasswd

AuthName "Require Auth"

Require all denied

Require valid-user

ログフォーマットを指定する

httpだとcombinedを指定すれば簡単ですが、SSLは指定なくてもそれなりに出力されます。

httpのcombinedと同等に出力させるには設定を追加すれば可能です。

- SSLのログフォーマットを指定する

-

LogFormat "%h - - %t \"%r\" %>s %b \"%{Referer}i\" \"%{User-Agent}i\" %D"

TransferLog logs/ssl_access_log

LogLevel warn

SSLの設定

2.4系ではSSLもVirtualHostが可能になっています。

- サイト毎に別のキーを指定してVirtualHostの定義をすればOK とっても簡単

-

<VirtualHost>

ServerName www.hogehoge.com:443

SSLEngine on

SSLProtocol all -SSLv2 -SSLv3

SSLHonorCipherOrder on

SSLCertificateFile /etc/pki/tls/certs/hogehoge.crt

SSLCertificateKeyFile /etc/pki/tls/private/hogehoge.key

SSLCACertificateFile /etc/pki/tls/certs/root_bundle.crt

</VirtualHost>

<VirtualHost>

ServerName www.sample.com:443

SSLEngine on

SSLProtocol all -SSLv2 -SSLv3

SSLHonorCipherOrder on

SSLCertificateFile /etc/pki/tls/certs/sample.crt

SSLCertificateKeyFile /etc/pki/tls/private/sample.key

SSLCACertificateFile /etc/pki/tls/certs/root_bundle.crt

</VirtualHost>

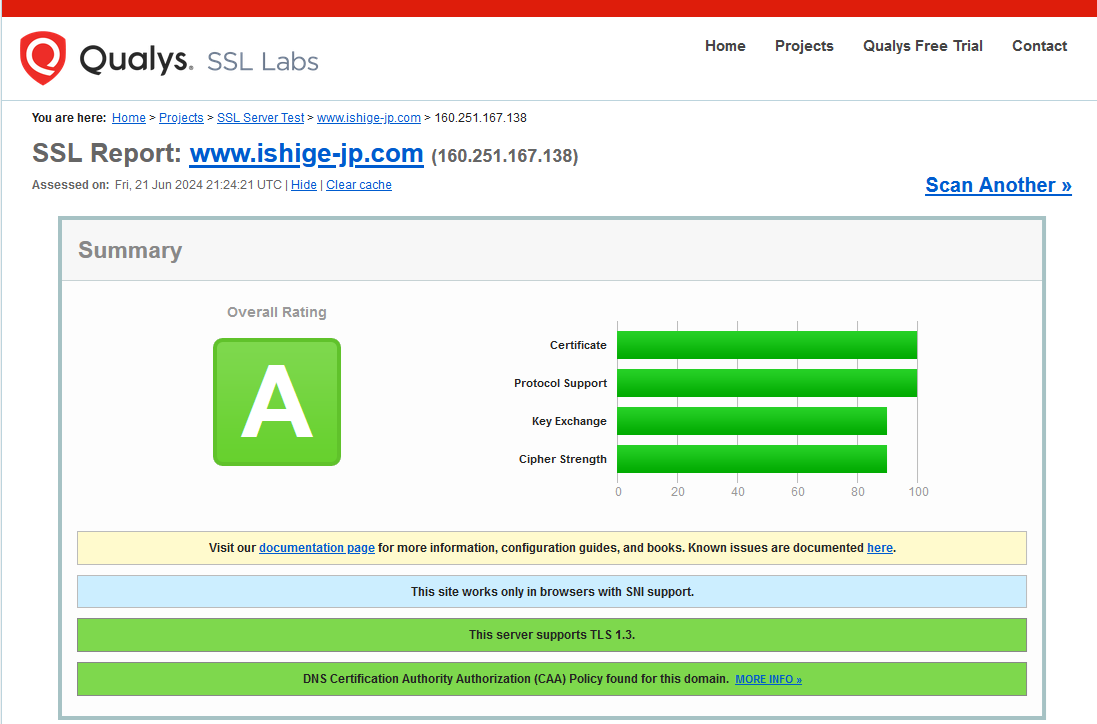

SSL 設定確認

RedHat系のディフォルトだと「C」判定になるようです。

- SSL LabsのSSL Server Testを利用してサイトをチェックしてみてください。

「A+」判定をもらう為には以下のような設定が必要です。 - 1.SSLv3の無効化 SSLProtocol all -SSLv2 -SSLv3

- 2.ルート証明書・中間証明書を指定 SSLCACertificateFileに指定するファルに結合されている場合もありますが

- 3.Ciphersuiteの設定 SSLCipherSuite HIGH:MEDIUM:!aNULL:!MD5:!SEED:!IDEA:!RC4

- 4.ハンドシェイク時サーバ側の設定を優先させる SSLHonorCipherOrder on

- 5.HSTSを有効化 Header set Strict-Transport-Security "max-age=31536000; includeSubDomains"

- 6.OCSP Stapling SSLUseStapling on

- 上記の設定を追加・変更後にSSL Server Testでチェック。以前は「A+」を頂けましたが「A」でした。

SSLCertificateChainFileに指定した方が良いようです。

SSLStaplingResponderTimeout 5

SSLStaplingReturnResponderErrors off

SSLStaplingCache shmcb:/var/run/ocsp(128000)